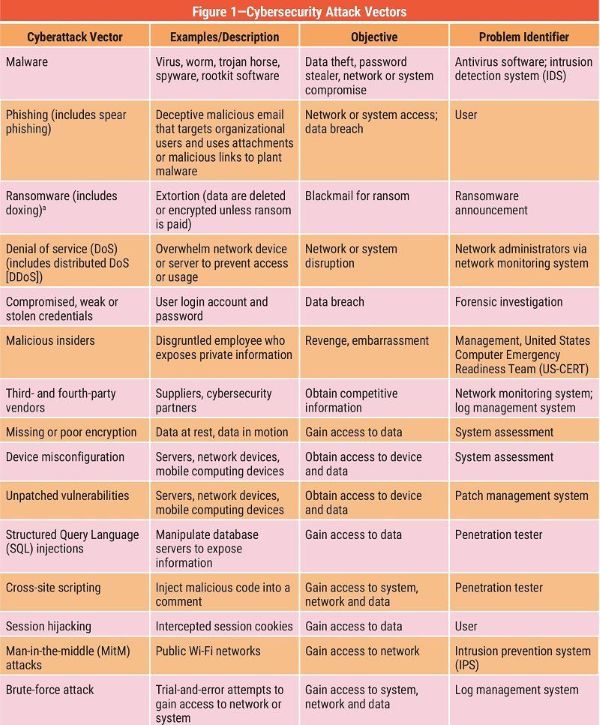

Vectores de Ataque

Los vectores de ataque son los caminos o métodos utilizados por los atacantes para acceder a las redes, sistemas o datos de una organización. A continuación, se describen los principales vectores de ataque, sus objetivos y las técnicas de identificación más utilizadas.

1. Malware

Descripción: El malware incluye software malicioso como virus, gusanos, troyanos y spyware.

Objetivo: Robar datos, comprometer sistemas o redes, o dañar archivos.

Identificación: Herramientas de antivirus, sistemas de detección de intrusiones (IDS).

2. Phishing

Descripción: Ataques que engañan a los usuarios para que revelen información confidencial, generalmente a través de correos electrónicos falsos.

Objetivo: Acceder a sistemas o robar datos sensibles.

Identificación: Soluciones de seguridad de correo electrónico (SEG), capacitación de usuarios.

3. Ransomware

Descripción: Software que cifra los datos de una víctima hasta que se pague un rescate.

Objetivo: Extorsionar a las víctimas por acceso a sus propios datos.

Identificación: Detección de actividad inusual en la red, monitoreo de eventos.

4. Ataques DDoS

Descripción: Denegación de Servicio Distribuida (DDoS) sobrecarga un sistema con tráfico, dejándolo inutilizable.

Objetivo: Interrumpir el acceso a un servicio o sitio web.

Identificación: Monitoreo de tráfico de red, soluciones anti-DDoS.

5. Credenciales Comprometidas

Descripción: Robo de contraseñas u otras credenciales de acceso mediante ataques de fuerza bruta o técnicas de ingeniería social.

Objetivo: Acceder a redes o servicios restringidos.

Identificación: Monitoreo de accesos no autorizados, autenticación multifactor (MFA).

6. Insiders Maliciosos

Descripción: Empleados o personas con acceso legítimo que filtran o abusan de la información de la organización.

Objetivo: Robo de propiedad intelectual, sabotaje interno.

Identificación: Monitoreo de actividades inusuales, sistemas de gestión de identidades (IAM).

7. Proveedores de Terceros o Cuarto Nivel

Descripción: Las organizaciones que dependen de proveedores externos para la gestión de sus sistemas o redes a menudo enfrentan riesgos relacionados con la falta de seguridad en dichos proveedores.

Prevención y Detección:

- Realizar auditorías de seguridad a terceros.

- Implementar contratos que incluyan acuerdos estrictos de seguridad y cumplimiento de normativas.

- Monitorizar las conexiones externas y asegurar que los proveedores cumplan con los estándares de seguridad.

8. Cifrado Ausente o Deficiente

Descripción: El cifrado es esencial para proteger los datos tanto en tránsito como en reposo. La falta de cifrado adecuado puede permitir a los atacantes acceder a información sensible fácilmente.

Prevención y Detección:

- Implementar cifrado fuerte (AES-256, TLS) en todas las comunicaciones y almacenamiento de datos.

- Realizar auditorías regulares de los sistemas de cifrado.

9. Mala Configuración de Dispositivos

Descripción: Una mala configuración en dispositivos de red, servidores o dispositivos móviles puede exponer la red a ataques. Esto incluye configuraciones por defecto inseguras o permisos excesivos.

Prevención y Detección:

- Implementar revisiones de seguridad periódicas.

- Automatizar auditorías de configuración para asegurar que los dispositivos cumplen con los estándares de seguridad.

10. Vulnerabilidades No Parcheadas

Descripción: Las vulnerabilidades no parcheadas en servidores, dispositivos de red o equipos móviles permiten a los atacantes explotar fallos conocidos para acceder a los sistemas o datos.

Prevención y Detección:

- Utilizar soluciones de gestión de parches automatizadas.

- Realizar análisis de vulnerabilidades con regularidad y mantener actualizado el software.

11. Inyecciones SQL

Descripción: Este ataque manipula bases de datos al inyectar código malicioso en los campos de entrada, permitiendo a los atacantes acceder a información no autorizada o incluso borrar datos.

Prevención y Detección:

- Utilizar consultas preparadas (prepared statements) para prevenir inyecciones SQL.

- Implementar firewalls de aplicaciones web (WAF) y herramientas de escaneo de vulnerabilidades.

12. Cross-Site Scripting (XSS)

Descripción: El XSS permite a los atacantes inyectar scripts maliciosos en sitios web confiables, lo que puede robar datos de los usuarios o realizar otras acciones maliciosas.

Prevención y Detección:

- Realizar validación de entradas del lado del servidor y del cliente.

- Utilizar mecanismos de protección como Content Security Policy (CSP) y WAF.

13. Secuestro de Sesión

Descripción: El secuestro de sesión ocurre cuando un atacante intercepta las cookies de sesión de un usuario para acceder a su cuenta sin credenciales.

Prevención y Detección:

- Usar cookies seguras y habilitar HTTPs en todas las comunicaciones.

- Implementar tiempos de expiración para las sesiones y monitorizar las actividades sospechosas de inicio de sesión.

14. Man-in-the-Middle (MitM)

Descripción: En un ataque MitM, el atacante intercepta la comunicación entre dos partes sin que ninguna de ellas lo sepa. Esto puede llevar a la exposición de datos sensibles.

Prevención y Detección:

- Utilizar cifrado fuerte (TLS) y VPNs para proteger las comunicaciones.

- Implementar soluciones IPS para detectar actividades sospechosas en la red.

15. Fuerza Bruta

Descripción: Los ataques de fuerza bruta implican probar múltiples combinaciones de credenciales hasta encontrar la correcta, lo que da acceso a sistemas o redes.

Prevención y Detección:

- Implementar límites en los intentos de inicio de sesión y bloqueos temporales.

- Utilizar autenticación multifactor (MFA) para asegurar las cuentas de usuario.

Recursos Adicionales

- Vectores de Ataque: MITRE ATT&CK Framework

- Guía de Seguridad NIST

- Curso de Ciberseguridad en TryHackMe

- Vectores de Ataque en LetsDefend

© 2024 Nervi0zz0